Ситони 2017

В последнее время, я часто слышу мнения, что? Объем отправки писем это ключ к успеху в email-маркетинге!?. По своей сути, они означают, что отправка дополнительных email приводит к большей активности подписчиков, зарабатыванию большего числа денег, и, вообще, лучше вне зависимости от того, что? Так как я не могу волшебным образом? Ведь если у вас есть адресная база в 10 адресов и каждый раз, когда вы отправляете по ним email, вы получите заказов, то, отправив email на эти адреса два раза в месяц, а не один, вы ожидаете получить на заказов больше, верно? Деньги у вас в кармане!

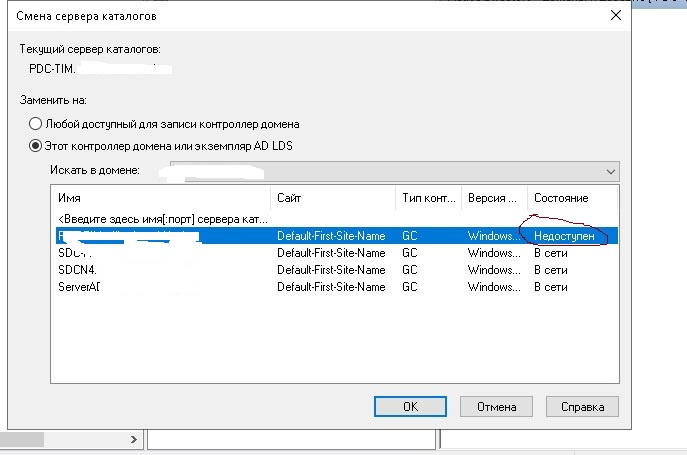

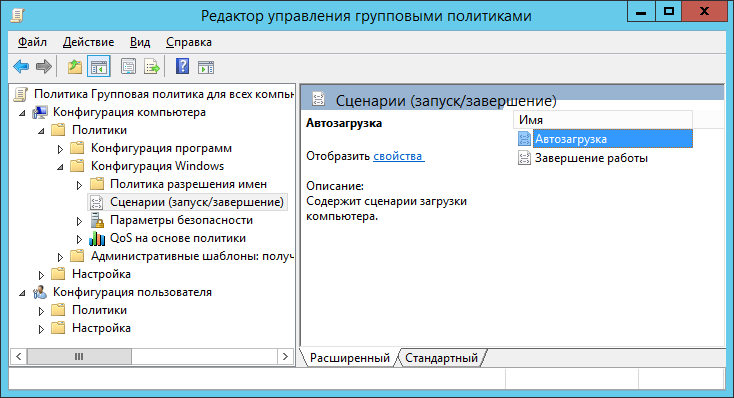

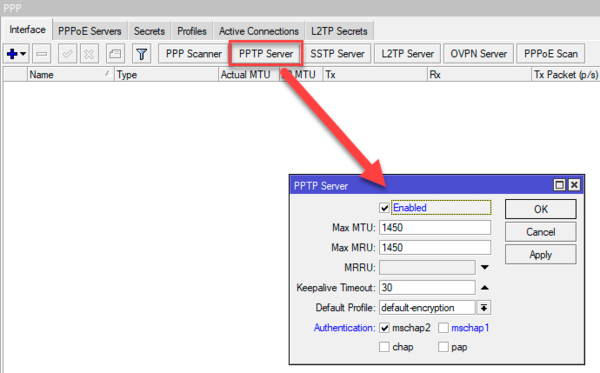

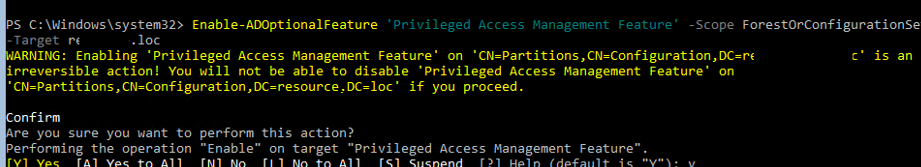

Наверняка многие системные администраторы рано или поздно сталкиваются с проблемой аутентификации на сетевых устройствах. Если руководствоваться best-practices, то учетные записи должны быть персонифицированными, пароли должны отвечать критериям устойчивости, время жизни паролей должно быть ограничено. Также не будем забывать о разграничении уровней доступа в соответствии с выполняемыми задачами и поддержке актуальности базы пользователей, связанной с изменениями в штате сотрудников. При соблюдении этих требований ведении базы пользователей на каждом устройстве становится трудоемкой и нетривиальной задачей, а на практике часто просто игнорируется, администраторы ограничиваются заданием паролей на физическую и виртуальную консоль и заданием пароля суперпользователя enable. Логичным решением этой проблемы является ведение единой базы пользователей с контролем выдвигаемых к учетным записям требований. Если у нас есть Active Directory , почему бы не использовать его?

Восемь 2,0-мегапиксельных камер наружного использования. Засыпать гарантировано каждую ночь, зная, что ваши камеры будут спать ночью, чтобы помочь вам держать грабителей в страхе. Несмотря на то, что вы за много миль, вы можете следить за своими близкими с помощью ярких видеороликов, установив приложение на свой телефон за считанные секунды. Для получения удаленного доступа требуется всего 3 простых шага: отсканируйте QR-код, чтобы загрузить приложение, установите приложение на свои мобильные устройства и запустите удаленный просмотр.

Похожие статьи

- Как правильно установить вебасто своими руками - Документация и ремонт Webasto. Все для ремонта Веба

- Как правильно сделать брондирование волос видео

- Замена масла и все связанное с ним - Как правильно менять масло в двигателе своими руками

- Как правильно сделать отопление в частном доме от котла схема